Aujourd’hui, je vais vous parler d’une brève histoire des pare-feu, qui sont des dispositifs qui cherchent à protéger les informations, c’est pourquoi ils sont l’un des principaux outils de sécurité informatique.

Le terme anglais pare-feu signifiait à l’origine un mur coupe-feu, c’est-à-dire un mur pour confiner un incendie ou un risque d’incendie potentiel dans un bâtiment

L’information a pris un rôle important pour la réalisation des objectifs dans les organisations. Cela signifie qu’il est considéré dans de nombreux cas comme son atout le plus important ou son avantage concurrentiel. Étant un élément si pertinent et différenciant pour l’organisation, dans un environnement concurrentiel, il est soumis à diverses menaces telles que le vol, la contrefaçon, la fraude, la divulgation et même la destruction, parmi bien d’autres menaces.

Ces menaces étant en constante évolution, le pare-feu (principal mécanisme de défense et de protection dans le flux d’informations) doit également s’adapter aux conditions environnementales changeantes. Cela fait évoluer le pare-feu traditionnel à travers des défis tels que le déchiffrement et l’inspection SSL, IPS avec technologie anti-évasion, le contrôle des applications basé sur le contexte et la protection contre les logiciels malveillants basée sur le réseau.

Voyons maintenant

Qu’est-ce qu’un pare-feu ?

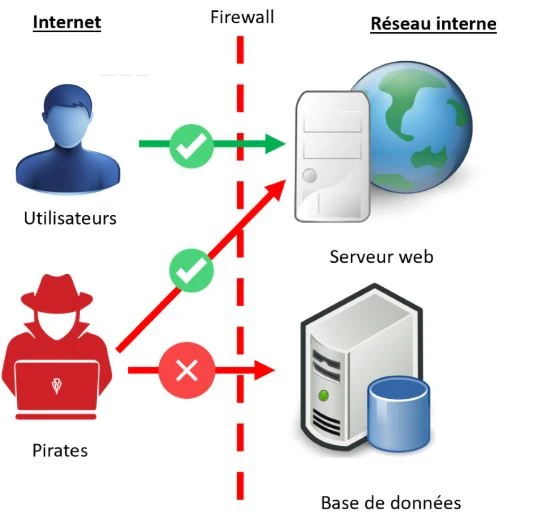

Un pare-feu est un outil logiciel ou matériel qui filtre toutes les connexions qui entrent dans le réseau interne de l’organisation ou qui en sortent. Fondamentalement, il est implémenté en tant que mécanisme de contrôle d’accès logique. Concrètement, ce qu’il faut éviter, c’est que des internautes, qui n’ont pas été autorisés à entrer dans le réseau de l’entreprise, puissent avoir accès ou que des membres d’une même organisation accèdent à des services externes pour lesquels ils n’ont pas été autorisés.

L’importance de ces outils de sécurité informatique repose sur le fait qu’ils fonctionnent comme un filtre qui examine tous les paquets qui sont dirigés vers le réseau de l’entreprise et compare les informations de l’en-tête avec des règles préalablement établies (règles de filtrage) ; telles que la validité de l’adresse IP et du port. Si ces critères sont adéquats, selon les règles de filtrage, le paquet qui est dans le flux sera délivré ; sinon, il sera supprimé et exclu du flux réseau. D’autre part, lorsque les paquets sont envoyés depuis le réseau de l’entreprise vers Internet, la même opération est effectuée.

Histoire des pare-feu

Dans le domaine des réseaux informatiques, le terme a commencé à être utilisé à la fin des années 1980, alors qu’Internet était encore une technologie relativement nouvelle en termes d’utilisation et de connectivité au niveau mondial.

Les prédécesseurs des pare-feu informatiques étaient les routeurs utilisés à la fin des années 1980, car ils séparaient les différents réseaux informatiques les uns des autres, empêchant ainsi les problèmes de se propager les uns aux autres.

La vision d’Internet comme une communauté relativement petite d’utilisateurs avec des machines compatibles, qui valorisaient la prédisposition au partage et à la collaboration, s’est terminée par une série de failles de sécurité Internet importantes survenues à la fin des années 1980, qui ont conduit au pare-feu de première génération.

À lire également : 5 métiers qui vont disparaitre avec l’arrivée de l’IA et les conséquences pour la société

Première génération – Pare-feu réseau : filtrage de paquets

Le premier document publié sur la technologie des pare-feu remonte à 1988, lorsque l’équipe d’ingénierie de Digital Equipment Corporation (DEC) a développé des systèmes de filtrage connus sous le nom de pare-feu à filtrage de paquets. Ce système assez basique était la première génération de ce qui allait devenir une fonctionnalité plus technique et évoluée de la sécurité Internet. Chez AT&T Bell, Bill Cheswick et Steve Bellovin ont poursuivi leurs recherches sur le filtrage de paquets et ont développé un modèle de travail pour leur propre entreprise, basé sur leur architecture originale de première génération.

Ce type de pare-feu qui a été développé était appelé pare-feu à filtrage de paquets. Il fonctionne en inspectant tous les paquets qui arrivent sur le réseau et en fonction des règles de filtrage, on peut dire que les paquets sont acceptés ou rejetés, selon la vérification et le respect des informations de base du paquet, telles que l’adresse source . et destination, protocole ou port

Le filtrage de paquets effectué par un pare-feu agit sur les trois premières couches du modèle de référence OSI, ce qui signifie que tout le travail se fait entre le réseau et les couches physiques.

Deuxième génération – Pare-feu d’état

En 1989 et 1990, trois collègues d’AT&T Bell Labs, Dave Presetto, Janardan Sharma et Nigam Kshitij, ont développé la deuxième génération de pare-feu.

Le deuxième type de pare-feu qui a été développé est connu sous le nom d’inspection avec état. Il diffère du premier type car il surveille en plus les paquets de données et l’état des connexions qui le traversent. En d’autres termes, il ne permet le passage que des paquets de données qui coïncident avec une connexion active et qui selon les règles de filtrage ont été reconnus comme légitimes, les autres paquets (qui proviennent de connexions inactives et qui ne respectent pas les règles) sont Ignorés et rejetés, ils peuvent aider à prévenir les attaques contre les connexions en cours ou certaines attaques par déni de service.

Troisième génération – Pare-feu applicatif

Ce sont ceux qui agissent sur la couche applicative du modèle OSI, historiquement accepté comme le troisième type, il est reconnu comme filtrage applicatif. La principale fonctionnalité de ce type est la capacité de détecter si une connexion indésirable tente de l’éviter (en respectant les règles de filtrage établies) via une adresse IP et un port valide (en évitant le flux d’informations où il est impliqué. Pare-feu). On peut dire qu’il parvient à diriger et inspecter des applications spécifiques, car en plus d’examiner l’en-tête du paquet, il évalue également l’ensemble de son contenu.

Un pare-feu applicatif peut filtrer les protocoles de couche supérieure tels que FTP, TELNET, DNS, DHCP, HTTP, TCP, UDP et TFTP (GSS). Par exemple, si une organisation souhaite bloquer toutes les informations liées à un mot spécifique, le filtrage de contenu peut être activé pour bloquer ce mot particulier. Cependant, les pare-feu d’application sont plus lents que les pare-feu d’état.

Pare-feu de nouvelle génération – (NGFW)

Les pare-feux sont apparus pour révolutionner la sécurité des réseaux en répondant aux besoins et exigences actuels des utilisateurs, garantissant la protection des informations. Les pare-feu traditionnels se limitent à examiner les paquets par état et à mettre en œuvre des règles de contrôle d’accès. La fonctionnalité de ces anciens mécanismes est devenue obsolète avec l’évolution naturelle de la technologie et du marché, sans parler de la proactivité des attaquants ; ce qui rend les menaces plus sophistiquées laissant derrière elle l’efficacité de ce système

Afin de protéger l’organisation de ces menaces dynamiques, en constante évolution, émergent les pare-feu de nouvelle génération (NGFW), qui ont été développés afin d’offrir un niveau de sécurité réseau plus poussé, recherchant la meilleure protection pour les flux d’informations. des organisations d’aujourd’hui

Les pare-feu de nouvelle génération sont un outil fondamental pour protéger toute organisation contre les menaces provenant d’Internet. L’un des avantages concurrentiels de ces appareils de pointe est qu’ils fournissent un point centralisé par lequel le trafic peut être contrôlé à partir de différentes caractéristiques telles que :

- Adresse IP : source ou destination.

- Numéro de port : d’origine ou de destination.

- Domaine : intégration avec le service de nom de domaine (DNS), pour simplifier l’accès à des ressources qui seraient plus difficiles à définir par d’autres moyens.

- Type d’application : avec des techniques d’inspection approfondie des paquets, pour contrôler le fonctionnement des applications Web.

- Traduction des adresses IPv4 par NAT dans le sens sortant, et accès Internet IPv6 natif.

- Contrôle de l’accès à distance aux réseaux d’entreprise.

Différences entre un pare-feu traditionnel et un pare-feu de nouvelle génération – (NGFW)

Les NGFW possèdent toutes les fonctionnalités d’un pare-feu traditionnel, mais intègrent également de nouvelles solutions technologiques. Ce sont les suivants :

Système de prévention des intrusions (IPS) : Un système de prévention des intrusions détecte et bloque activement les cyberattaques. C’est comme avoir un agent de sécurité patrouillant dans un bâtiment au lieu d’un seul à la porte d’entrée.

Inspection approfondie des paquets (DPI) : les pare-feu traditionnels n’inspectent généralement que les en-têtes des paquets de données qui les traversent. Cependant, les NGFW inspectent à la fois les en-têtes et la charge utile afin de mieux détecter les logiciels malveillants ou d’autres types de trafic malveillant. C’est similaire à un contrôle de sécurité dans lequel la police en charge inspecte le contenu des bagages du voyageur plutôt que de simplement demander ce qu’il y a à l’intérieur.

Contrôle des applications : en plus d’analyser le trafic réseau, les NGFW peuvent détecter de quelles applications provient le trafic. Sur cette base, les NGFW peuvent contrôler les ressources auxquelles différentes applications peuvent accéder ou bloquer totalement certaines applications.

Intégration d’annuaire : les annuaires d’utilisateurs permettent aux équipes internes d’une organisation de suivre leurs privilèges et autorisations. Certains NGFW ont la capacité de filtrer le trafic réseau ou applicatif en fonction de ces annuaires d’utilisateurs internes. Si un utilisateur n’a pas la permission d’accéder à une certaine application, le pare-feu la bloquera pour cet utilisateur, même si l’application n’est pas identifiée comme malveillante.

Inspection du trafic crypté : Certains NGFW ont la capacité de décrypter et d’analyser le trafic crypté SSL / TLS. Le pare-feu peut le faire en agissant comme un proxy dans le processus TLS. Tout le trafic vers et depuis le site Web est déchiffré par le pare-feu, analysé et chiffré à nouveau. Du point de vue de l’utilisateur, cette redirection proxy est pratiquement négligeable – elle peut interagir normalement avec des sites Web HTTPS sécurisés.

Exécution à partir du cloud : les NGFW peuvent être exécutés dans le cloud ou dans les locaux de l’organisation.

L’importance des pare-feu en tant que mécanisme de sécurité continue d’être fortement utilisée dans l’environnement de l’entreprise. Selon une étude de sécurité informatique en Europe, 76 % des cadres de 20 pays de cette région disposent d’une solution de ce type ; ce qui place le pare-feu à la deuxième place des contrôles de sécurité les plus utilisés, après l’antivirus.

Cette utilité du pare-feu est liée aux avantages que ledit appareil offre en termes de protection, en raison du processus de filtrage des connexions externes qu’effectuent généralement certains types de logiciels malveillants tels que les vers, les virus ou les botnets. De la même manière, les pare-feu bloquent les connexions d’éventuels intrus dans le réseau par mesure de sécurité pour le contrôle des connexions vers l’extérieur.

À lire également : Les 9 meilleurs plugins CRM pour WordPress 2023

Enfin, il existe des limitations des pare-feu et pour lesquelles ils doivent examiner des solutions de cybersécurité supplémentaires et ce sont les suivantes :

- Un pare-feu ne peut pas protéger contre les attaques dont le trafic ne le traverse pas.

- Le pare-feu ne peut pas protéger des menaces auxquelles il est soumis par des attaques internes ou des utilisateurs négligents, pour cela ils peuvent utiliser NetShield

- Le pare-feu ne peut pas interdire les espions d’entreprise, le vol de données internes et copier des données sensibles sur des supports de stockage physiques (disques, mémoires, etc.), pour cela ils peuvent utiliser Vormetric

- Le pare-feu ne peut pas protéger contre les attaques d’ingénierie sociale.

- Le pare-feu ne peut pas protéger contre d’éventuelles attaques du réseau interne par des virus informatiques via des fichiers et des logiciels. La vraie solution est que l’organisation doit être consciente de l’installation d’un logiciel antivirus sur chaque machine pour se protéger des virus qui arrivent via n’importe quel support de stockage ou autre source.

- Le Firewall ne protège pas contre les failles de sécurité des services et protocoles dont le trafic est autorisé. Vous devez configurer correctement et veiller à la sécurité des services publiés sur Internet.

- Le Firewall doit être intégré dans un SIEM ou un SOC

- Le pare-feu ne surveille pas d’éventuelles attaques ou la vente d’informations à partir du Web profond ou sombre, pour cela ils peuvent utiliser SOCRadar